Wi-Fi

в роутерах Mikrotik достаточно неоднозначная тема, с одной стороны

количество посвященных ей публикаций достаточно велико, но с другой,

большая часть из них является простым перечислением всех присутствующих в

роутере настроек с кратким описанием, без пояснений об их назначении,

нужности, либо, наоборот, ненужности. Поэтому мы в нашей статье сделаем

упор на практическое применение и опции, которые реально могут вам

потребоваться в повседневной деятельности. А также дадим необходимый

теоретический минимум для понимания смысла отдельных настроек.

Wi-Fi

в роутерах Mikrotik достаточно неоднозначная тема, с одной стороны

количество посвященных ей публикаций достаточно велико, но с другой,

большая часть из них является простым перечислением всех присутствующих в

роутере настроек с кратким описанием, без пояснений об их назначении,

нужности, либо, наоборот, ненужности. Поэтому мы в нашей статье сделаем

упор на практическое применение и опции, которые реально могут вам

потребоваться в повседневной деятельности. А также дадим необходимый

теоретический минимум для понимания смысла отдельных настроек.

Сразу сделаем краткое отступление, чтобы потом ни у кого не было недопонимания и разочарования. В части Wi-Fi большая часть роутеров Mikrotik серьезно уступает даже достаточно недорогим бытовым роутерам, это связано с устаревшей аппаратной платформой, которая не поддерживает многие современные стандарты и технологии. Поэтому если вам нужна действительно производительная Wi-Fi сеть, то следует использовать для этого специально предназначенное для этого оборудование - точки доступа, оставив роутеру его основные задачи.

Также следует понимать, что добиться производительной работы от Wi-Fi сетей в условиях плотной городской застройки практически нереально, беспроводные сети, особенно в диапазоне 2,4 ГГц очень сильно перегружены, а большое количество передатчиков, зачастую выкрученных на максимальную мощность, делают эфирную обстановку крайне неблагоприятной. Кроме того, беспроводная связь - это разделяемая среда, если по кабелю каждый потребитель получает собственный канал минимум 100 Мбит/с ширины, то даже работающие в идеальных внешних условиях клиенты будут делить между собой единственный 150 Мбит/с беспроводной канал.

Поэтому подключать по Wi-Fi требовательные к пропускной способности сети устройства, особенно мультимедийные - это не самая лучшая идея. Везде, где это возможно, следует использовать кабельное подключение. Что касается большинства моделей роутеров Mikrotik, то они неплохо подходят для организации беспроводных сетей рассчитанных на небольшую нагрузку в офисах, компенсируя все недостатки устаревшей беспроводной платформы широкими возможностями RouterOS, позволяющими очень гибко настраивать параметры беспроводной сети и правила доступа к ней.

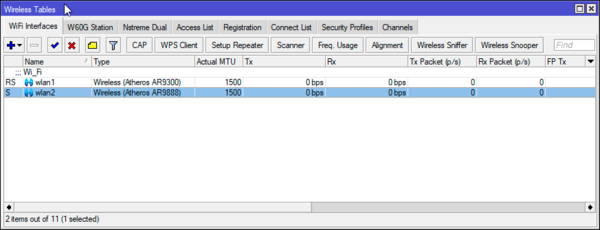

Все настройки беспроводной связи RouterOS расположены в разделе Wireless, открыв который мы увидим список беспроводных интерфейсов, в зависимости от модели роутера их будет один (2,4 ГГц) или два (2,4 ГГц + 5 ГГц). Большинство настроек для обоих диапазонов одинаково, поэтому мы будем рассматривать их применительно к диапазону 2,4 ГГц, делая необходимые отступления там, где появляются специфичные для диапазона 5 ГГц параметры.

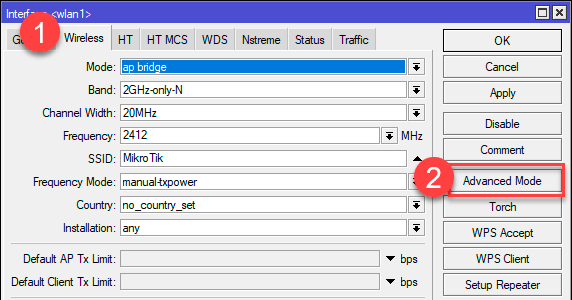

Для настройки откроем необходимый интерфейс и сразу перейдем на закладку Wireless, на которой включим расширенный режим - Advanced Mode.

Для настройки откроем необходимый интерфейс и сразу перейдем на закладку Wireless, на которой включим расширенный режим - Advanced Mode.

Теперь

перейдем к рассмотрению первого блока настроек, который отвечает за

режим работы точки доступа и используемый частотный диапазон.

Теперь

перейдем к рассмотрению первого блока настроек, который отвечает за

режим работы точки доступа и используемый частотный диапазон.

Опция Mode отвечает за режим работы беспроводного устройства. В нашем случае это ap bridge - режим прозрачной точки доступа, никакие иные режимы мы в рамках этой статьи рассматривать не будем.

Опция Mode отвечает за режим работы беспроводного устройства. В нашем случае это ap bridge - режим прозрачной точки доступа, никакие иные режимы мы в рамках этой статьи рассматривать не будем.

Band - стандарты работы беспроводной сети. Для диапазона 2,4 ГГц доступны B, G и N, для 5 ГГц - A, N и AC. Стандарты A и B уже давно не встречаются, поэтому актуальными являются N и AC, также еще могут быть в эксплуатации устройства с адаптерами стандарта G. Поэтому для диапазона 2,4 ГГц оптимальным выбором будет 2GHz-only-N, для 5 ГГц - 5GHz-only-AC или 5GHz-N/AC, в зависимости от парка пользовательских устройств. Что касается устройств стандарта G, то если есть необходимость их использования, то более правильным выбором будет создание для них отдельной беспроводной сети.

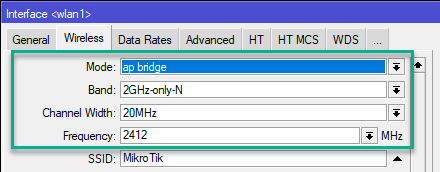

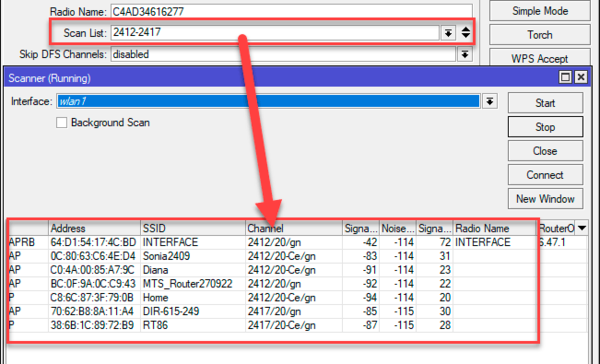

Frequency - частота канала. Можно, конечно, поставить в Auto и забыть, но в современных условиях это не самое лучшее решение. Давайте поглядим на пример эфирной обстановки в многоквартирном доме. Две наиболее мощные сети на первом канале в расчет не берем, это две наши собственные точки: домашняя и тестовая.

Как

видим, все не очень хорошо, если не сказать по-другому. Более-менее

свободными являются края диапазона, при этом выбрать начало более

предпочтительно, как по эфирной обстановке, так и по причинам

совместимости, многие устройства, например, продукция Apple не работают

выше 11-го канала.

Как

видим, все не очень хорошо, если не сказать по-другому. Более-менее

свободными являются края диапазона, при этом выбрать начало более

предпочтительно, как по эфирной обстановке, так и по причинам

совместимости, многие устройства, например, продукция Apple не работают

выше 11-го канала.

Ну и не будем забывать о классике для 2,4 ГГц: 1 - 6 - 11 (частоты 2412 - 2437 - 2432), именно эти непересекающиеся каналы желательно выбирать для работы. И если даже от этого нам не станет лучше, то мы хотя бы не будем делать хуже всем остальным, хотя в том хаосе что творится в многоквартирных домах и офисных центрах это довольно слабый аргумент.

Настоящая беда диапазона 2,4 ГГц - широкие каналы 40МГц, которые используют два смежных 20 МГц канала, а так как каналы сдвинуты относительно друг друга на 5 МГц, то получается сдвиг на 4 канала, т.е. 1+5 или 6+10. При этом основным является один 20 МГц канал, в котором передается вся служебная информация, а дополнительный 20 МГц канал используется только тогда, когда пропускной способности основного начинает не хватать. А если у вас основные абоненты умеют работать только с 20 МГц каналом (большинство мобильных устройств), но ваша точка работает на 40 МГц, то вы будете только ставить помехи соседям, без какой-либо выгоды для себя.

Также коротко коснемся помех. Разделяют внутриканальные и межканальные помехи. Внутриканальные помехи создают устройства, работающие на том же канале, не важно свои или чужие. Но здесь на помощь приходит стандарт 802.11, основной принцип которого - говорит только один, остальные молчат. Поэтому все работающие в диапазоне устройства, как свои, так и чужие, "договорятся" между собой и начнут делить канал "по справедливости". Естественно, чем больше устройств работает в канале, тем меньшая полоса пропускания будет доступна каждому из них.

Когда устройства работают на соседних каналах, то "договориться" они не смогут и будут представлять друг другу межканальную помеху. Чем выше уровень сигнала соседней сети, тем хуже будет соотношение сигнал/шум и меньше доступная канальная скорость. Для примера приведем простую аналогию, попытайтесь продиктовать комбинацию букв и цифр собеседнику в условиях плохой слышимости, вы либо будете произносить буквы гораздо медленнее и отчетливее, либо вообще перейдете на фонетический алфавит, т.е. вместо "эн" и "эм" будете произносить "Николай" и "Михаил".

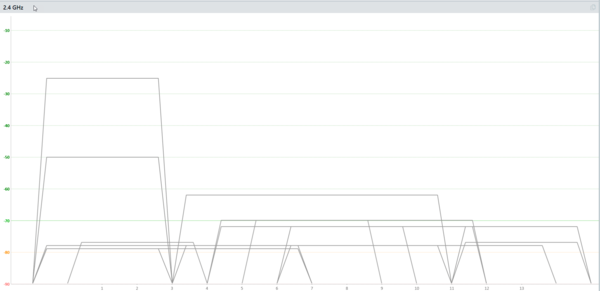

Что из этого следует? При выборе частоты следует выбирать часть диапазона с наиболее низким уровнем соседних сетей, а если приходится пересечься с широким каналом, то следует выбрать канал, совпадающий с его основной частотой. При нескольких равных вариантах следует выбрать частоту, на которой работает меньшее число клиентов. Все эти данные может предоставить любой сканер сети, в нашем случае это inSSIDer.

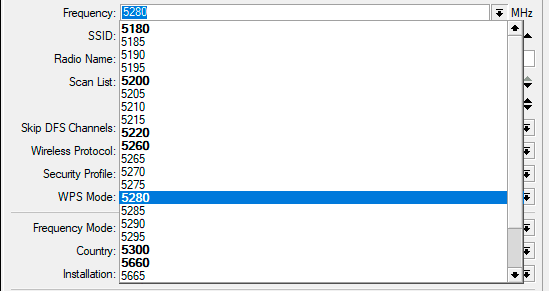

В

диапазоне 5 ГГц для абонентского оборудования доступны только

непересекающиеся каналы. Кроме того, данный диапазон не является единой

последовательностью частот, как 2,4 ГГц, а состоит из нескольких

поддиапазонов: UNII-1, UNII-2, UNII-3 и ISM. Подробнее вы можете прочитать в данной статье.

И имеющееся у вас клиентское оборудование может поддерживать только

один из этих диапазонов. Доступные для работы непересекающиеся каналы

выделены в Mikrotik жирным шрифтом.

В

диапазоне 5 ГГц для абонентского оборудования доступны только

непересекающиеся каналы. Кроме того, данный диапазон не является единой

последовательностью частот, как 2,4 ГГц, а состоит из нескольких

поддиапазонов: UNII-1, UNII-2, UNII-3 и ISM. Подробнее вы можете прочитать в данной статье.

И имеющееся у вас клиентское оборудование может поддерживать только

один из этих диапазонов. Доступные для работы непересекающиеся каналы

выделены в Mikrotik жирным шрифтом.

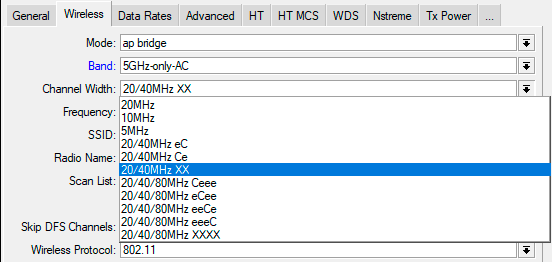

Channel Width - ширина канала. Самая неоднозначная опция. В диапазоне 2,4 ГГц доступны каналы шириной 20 и 40 МГц, а в диапазоне 5 ГГц к ним добавляются 80 и 160 МГц каналы. С одной стороны, каждый из нас хочет получить максимум за свои деньги, этим умело пользуются маркетологи. Вот вы приносите домой новый роутер с гордой надписью на коробке Wi-Fi 1300 Мбит/с, включаете его и радуетесь жизни. Но основные ваши абоненты - это мобильные устройства, им нужен только интернет, а скорость тарифа у вас не превышает 100 Мбит/с...

При таком раскладе широкий канал вам не нужен, но он включен в роутере по умолчанию и эффективно отравляет жизнь соседям, не принося вам никакой пользы. Но даже если у вас и появится оборудование способное эффективно работать с такими каналами, то вряд ли вы добьетесь заявленных скоростей. Почему? Да потому что со всех сторон у вас будут точно такие же соседи, чьи роутеры будут настроены на широкие каналы и будут эффективно ставить помехи друг другу.

Как быть? Наше мнение - не стоит использовать широкие каналы без явной на то необходимости. Перед этим обязательно стоит оценить эфирную обстановку. В диапазоне 2,4 ГГц мы вообще не рекомендуем использовать широкий канал. Лучше иметь стабильные 75 Мбит/с, чем 150 Мбит/с время от времени. В диапазоне 5 ГГц можно использовать 40 МГц канал, если есть поддерживающие его устройства и эфирная обстановка это позволяет.

Хотя если вы настраиваете Wi-Fi в загородном доме, где нет соседних мешающих сетей и есть много абонентов умеющих работать с широким каналом (ноутбуки), то мы не видим препятствий для их использования даже в диапазоне 2,4 ГГц.

При выборе широкого канала вам нужно указать основную частоту, либо разрешить это делать автоматически. В Mikrotik используется следующая аббревиатура: буква C обозначает основной канал, е - дополнительные. Например, Ce обозначает, что дополнительный канал отстоит от основного вверх по диапазону (1+5, основной канал 1), eC - наоборот (5-1, основной канал 5). Не все варианты допустимы, если вы выберете основным первый канал, то единственное допустимое значение будет Ce, так как ниже по диапазону нет разрешенных к использованию частот. В диапазоне 5 ГГц вариантов будет больше, но принцип остается тем же.

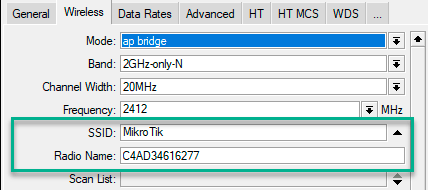

Следующая пара параметров отвечает за имя беспроводной сети и наименование точки доступа:

Что такое SSID,

надеемся, пояснять не надо. Это видимое имя беспроводной сети, под

одним SSID может работать несколько точек доступа и клиент будет

подключаться к той, у которой выше уровень сигнала. Radio Name

- это передаваемое имя самой точки доступа, по умолчанию оно

формируется на основе MAC-адреса, но если у вас несколько точек, то мы

бы порекомендовали сменить его на что-то более понятное, скажем HOME для

точки в доме и OUTDOOR для точки на улице.

Что такое SSID,

надеемся, пояснять не надо. Это видимое имя беспроводной сети, под

одним SSID может работать несколько точек доступа и клиент будет

подключаться к той, у которой выше уровень сигнала. Radio Name

- это передаваемое имя самой точки доступа, по умолчанию оно

формируется на основе MAC-адреса, но если у вас несколько точек, то мы

бы порекомендовали сменить его на что-то более понятное, скажем HOME для

точки в доме и OUTDOOR для точки на улице.

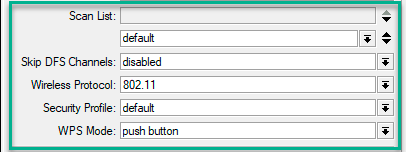

Следующий блок настроек достаточно разноплановый, отражающий самые различные параметры работы точки доступа.

Scan List

- диапазон частот, в котором Mikrotik будет проводить сканирование

эфирной обстановки и мониторинг загрузки каналов. По умолчанию - весь

доступный согласно региональным настройкам диапазон, вручную можно

указать отдельную частоту или диапазон частот, либо список каналов

созданный в Wireless - Channels.

Scan List

- диапазон частот, в котором Mikrotik будет проводить сканирование

эфирной обстановки и мониторинг загрузки каналов. По умолчанию - весь

доступный согласно региональным настройкам диапазон, вручную можно

указать отдельную частоту или диапазон частот, либо список каналов

созданный в Wireless - Channels.

Еще раз обратим ваше внимание, данная настройка никак не ограничивает список доступных частот и каналов, а только ограничивает диапазон, используемый утилитами сканирования и мониторинга.

Skip DFS Channels

- имеет значение только в диапазоне 5 ГГц, так как он пересекается с

частотами используемыми военными, авиационными и погодными радарами.

Согласно стандарту при появлении сигнала радара точка доступа обязана

уйти с этой частоты. Правило действует при работе в диапазоне частот

5250 - 5710 ГГц (52-144 каналы), в России разрешены к использованию два

поддиапазона: 5250 - 5330 ГГц (52 - 64 каналы) и 5650 - 5710 ГГц (132 -

144 каналы). Перед началом работы на этих частотах точка должна в

течении минуты слушать эфир, чтобы убедиться в отсутствии сигналов

радаров.

Skip DFS Channels

- имеет значение только в диапазоне 5 ГГц, так как он пересекается с

частотами используемыми военными, авиационными и погодными радарами.

Согласно стандарту при появлении сигнала радара точка доступа обязана

уйти с этой частоты. Правило действует при работе в диапазоне частот

5250 - 5710 ГГц (52-144 каналы), в России разрешены к использованию два

поддиапазона: 5250 - 5330 ГГц (52 - 64 каналы) и 5650 - 5710 ГГц (132 -

144 каналы). Перед началом работы на этих частотах точка должна в

течении минуты слушать эфир, чтобы убедиться в отсутствии сигналов

радаров.

В диапазоне 5600-5650 ГГц (каналы 120, 124, 128) на которых работают погодные радары аэродромов (в России данные частоты к использованию запрещены) точка должна слушать перед началом работы в течении 10 минут.

Данная настройка отвечает за сканирование и автоматический выбор этих частот, доступны опции: disabled - не пропускать, all - пропускать все DFS-частоты и 10 min CAC - пропускать только частоты погодных радаров.

Следует понимать, что данная опция никак не влияет на работу точки доступа на DFS-частотах: точка всегда будет уходить с частот DFS при появлении сигнала радара.

Wireless Protocol - задает набор используемых беспроводных протоколов, кроме стандартного 802.11 в списке присутствуют проприетарные протоколы Mikrotik, для обычной точки доступа они не нужны, поэтому выбираем только 802.11.

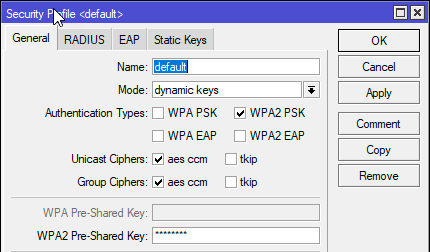

Security Profile - профиль безопасности сети, который задается в Wireless - Security Profiles, в настоящий момент безопасным может считаться только протокол WPA2 c AES шифрованием, режим работы Mode - dynamic-keys.

WPS Mode

- режим работы одноименного протокола, отвечающего за автоматическую

настройку беспроводных клиентов. Для этого может использоваться

физическая кнопка - push button, либо виртуальная - virtual push button only.

Физическая кнопка подразумевает доступ к устройству, виртуальная

нажимается в интерфейсе Winbox. Данный протокол может быть полезен для

настройки различных периферийных устройств, например, принтеров или

специализированного оборудования, но также он известен своими

уязвимостями, поэтому лучше всего держать его выключенным.

WPS Mode

- режим работы одноименного протокола, отвечающего за автоматическую

настройку беспроводных клиентов. Для этого может использоваться

физическая кнопка - push button, либо виртуальная - virtual push button only.

Физическая кнопка подразумевает доступ к устройству, виртуальная

нажимается в интерфейсе Winbox. Данный протокол может быть полезен для

настройки различных периферийных устройств, например, принтеров или

специализированного оборудования, но также он известен своими

уязвимостями, поэтому лучше всего держать его выключенным.

Ниже расположен достаточно важный блок настроек, который многие предпочитают сознательно игнорировать и совершенно зря.

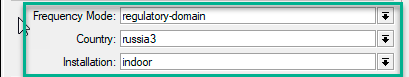

Frequency Mode - порядок использования частотного диапазона. Допустимы опции: regulatory-domain - ограничение доступных частот и максимальной мощности передатчика в соответствии с региональными настройками, manual-txpower - тоже самое, но без ограничения мощности передатчика, superchannel - тестовый режим без ограничений. Правильным выбором для точки доступа будет regulatory-domain.

Frequency Mode - порядок использования частотного диапазона. Допустимы опции: regulatory-domain - ограничение доступных частот и максимальной мощности передатчика в соответствии с региональными настройками, manual-txpower - тоже самое, но без ограничения мощности передатчика, superchannel - тестовый режим без ограничений. Правильным выбором для точки доступа будет regulatory-domain.

Country - региональные настройки, для России актуальным является выбор russia3, который содержит актуальные частоты для диапазонов 2,4 и 5 ГГц.

Installation - место установки точки доступа, имеет значение для тех стран, в которых набор частот и допустимая мощность для применения внутри и снаружи помещений различается, при выборе России ни на что не влияет.

И наконец добираемся до последних опций на данной закладке:

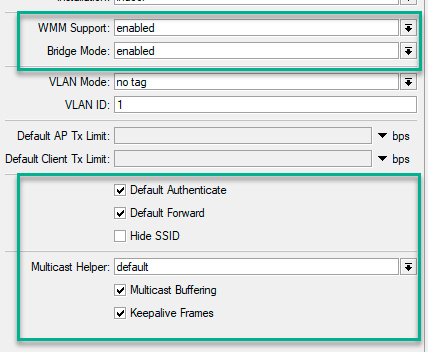

WMM Support

- включает поддержку Wi-Fi Multimedia, если вы используете потоковое

вещание - его следует включить. Общая рекомендация: дома включаем, в

офисе выключаем, так как при включенной поддержке WMM занять весь канал

может один клиент.

WMM Support

- включает поддержку Wi-Fi Multimedia, если вы используете потоковое

вещание - его следует включить. Общая рекомендация: дома включаем, в

офисе выключаем, так как при включенной поддержке WMM занять весь канал

может один клиент.

Bridge Mode - режим прозрачного моста точки доступа, оставляем включенным.

Опция Default Authenticate позволяет клиентам подключаться к точке доступа, если ее снять, то подключиться смогут только те клиенты, которые будут заранее включены в Access List. Default Forward разрешает беспроводным клиентам устанавливать связь между собой, рекомендуется снимать в гостевых и публичных сетях. Hide SSID отключает трансляцию SSID точкой доступа, для подключения такой сети SSID потребуется ввести вручную, однако это не сделает вашу сеть скрытой, она будет легко обнаружена любым сканером.

Multicast Helper - механизм работы с мультикастовым потоком. Значения disabled или default оставляют мультикаст без изменений, full - преобразует мультикаст в юникаст и отправляет клиентам в виде одноадресной рассылки. Рекомендуется к включению при использовании IPTV.

Multicast Buffering - буферизация широковещательных пакетов для устройств, которые могут отключать беспроводной модуль в целях энергосбережения.

Keepalive Frames - еще один механизм удержания клиентов на связи, если клиент не поддерживает связь более 20 секунд, то ему отправляется специальный пакет.

Использование трех последних опций имеет смысл только при включенной поддержке WMM и наличию потокового вещания (IPTV).

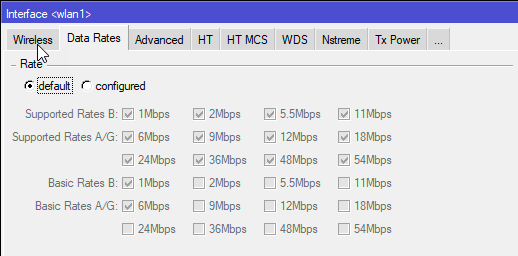

Закладка Data Rates содержит канальные скорости для В и A/G режимов, где Basic Rates - скорости передачи служебного трафика, а Supported Rates - канальные скорости, поддерживаемые беспроводным интерфейсом. Особой необходимости что-то менять здесь нет. Хотя существуют рекомендации отключить скорости B-режимов, однако мы не видим в этом особого практического смысла.

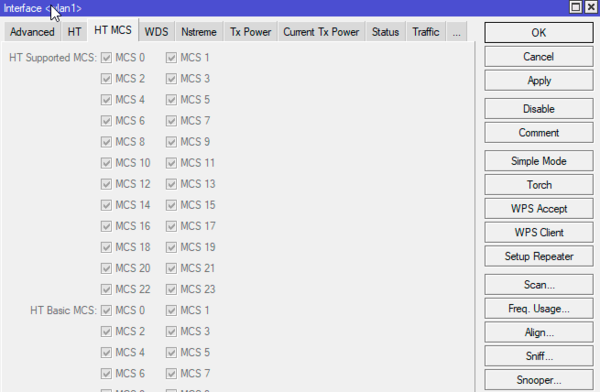

Аналогичная информация для N и AC режимов приведена на вкладке HT MCS, здесь указаны поддерживаемые системой индексы модуляции и схемы кодирования (MCS).

Индекс представляет собой простое число, которое соответствует

определенному сочетанию количества пространственных потоков, вида

модуляции и схемы кодирования. Чем больше число в индексе, тем более

высокую канальную скорость можно достичь. Полностью ознакомиться со

списком индексов MCS можно здесь.

Аналогичная информация для N и AC режимов приведена на вкладке HT MCS, здесь указаны поддерживаемые системой индексы модуляции и схемы кодирования (MCS).

Индекс представляет собой простое число, которое соответствует

определенному сочетанию количества пространственных потоков, вида

модуляции и схемы кодирования. Чем больше число в индексе, тем более

высокую канальную скорость можно достичь. Полностью ознакомиться со

списком индексов MCS можно здесь.

Что-либо изменять при настройке точки доступа здесь не требуется, особенно если вы не уверены в том, что вы делаете и что хотите получить. На практике иногда бывает необходимость отключить скоростные режимы в тяжелой эфирной обстановке, чтобы получить более стабильную связь, но на меньших скоростях.

Есть и еще одна особенность, данная закладка показывает индексы поддерживаемые RouterOS, а не конкретным радиомодулем. Скриншот выше сделан на роутере hAP, который имеет два радиоканала и просто физически не может поддерживать индексы MCS 16 - 23, которые подразумевают три пространственных потока.

Сделаем еще одно небольшое отступление. Для передачи цифрового сигнала в аналоговой среде используется модуляция, когда несущий сигнал определенным образом изменяется в зависимости от передаваемой информации. В современных системах беспроводной связи используется фазовая модуляция, которая основана на сдвиге фазы несущего аналогового сигнала. Индекс MCS 0 использует достаточно простую модуляцию BPSK, которая подразумевает только два возможных состояния сигнала. Уже MCS 1 использует QPSK с 4 состояниями, MCS 3 - 16-QAM, а MCS 5 - 64-QAM с 16 и 64 состояниями соответственно.

Но чем большее количество состояний может иметь сигнал, тем ниже его помехоустойчивость. Различить два состояния можно даже при очень сильном уровне помех, а вот 64 состояния требуют достаточно высокого соотношения сигнал/шум. Таким образом, чем хуже эфирная обстановка, тем более простые способы модуляции можно использовать и тем ниже будет канальная скорость.

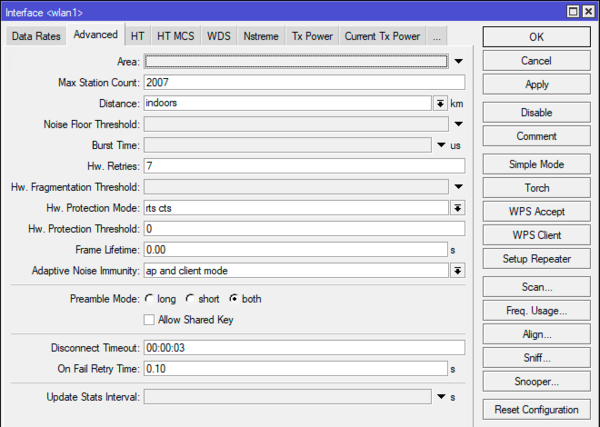

Теперь вернемся немного назад, на закладку Advanced, где сосредоточены опции для тонкой настройки работы точки доступа.

Max Station Count - максимальное количество подключений, оставляем по умолчанию. Distance - дистанция беспроводного соединения, допустимые значения: dynamic - автонастройка, indoors - работа внутри помещения, также можно ввести в это поле расстояние в километрах. Для точки доступа выбираем dynamic или indoors.

Max Station Count - максимальное количество подключений, оставляем по умолчанию. Distance - дистанция беспроводного соединения, допустимые значения: dynamic - автонастройка, indoors - работа внутри помещения, также можно ввести в это поле расстояние в километрах. Для точки доступа выбираем dynamic или indoors.

Hw. Protection Mode - защита от скрытого узла. Стандарт предусматривает, что клиентские устройства сами договариваются между собой, когда вести передачу, если два устройства передают одновременно - возникает коллизия. При этом может возникнуть ситуация, когда два устройства видят точку доступа, но не видят друг друга, при этом каждый их них станет для другого скрытым узлом. При выборе настройки rts cts точка доступа сама будет определять очередность передачи клиентами, что несколько снизит скорость и увеличит нагрузку.

Adaptive Noise Immunity -режим адаптивной подстройки приемника, позволяет отфильтровывать некоторые шумы, например, собственный отраженный сигнал. Ставим значение ap and client mode.

Hw. Retries - достаточно интересный и важный параметр - количество повторных посылок кадра в случае сбоя передачи, после чего скорость будет понижена и кадр будет отправлен вновь. После трех неудачных попыток отправить кадр на самой низкой скорости передача будет остановлена на время, указанное в опции On Fail Retry Time. Кадр передается повторно до тех пор, пока не будет успешно доставлен, либо клиент не отключится по таймауту, который задан в опции Disconnect Timeout, либо не истечет время жизни кадра, которое указано в параметре Frame Lifetime.

Значения Hw. Retries могут находиться в диапазоне от 0 до 15. Значения 0-5 обеспечивают наиболее высокую скорость передачи, но могут возникнуть проблемы со стабильностью связи у клиентов с неблагоприятной эфирной обстановкой. Если же установить значения 10-15, то это повысит стабильность связи, но ценой понижения скорости. Значения между ними - оптимальный баланс скорости и стабильности. По умолчанию - 7.

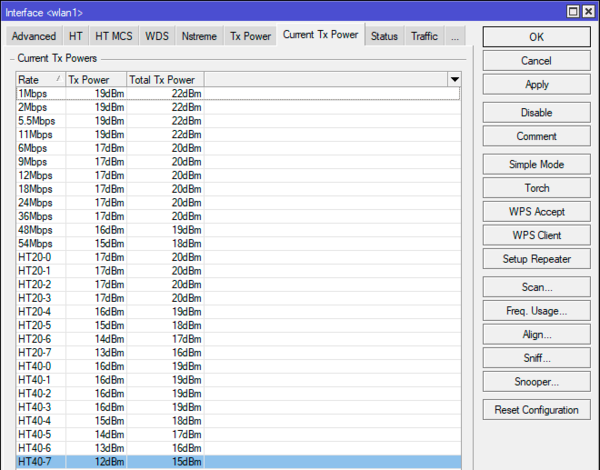

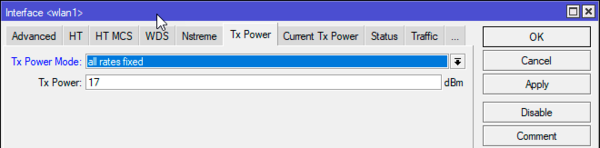

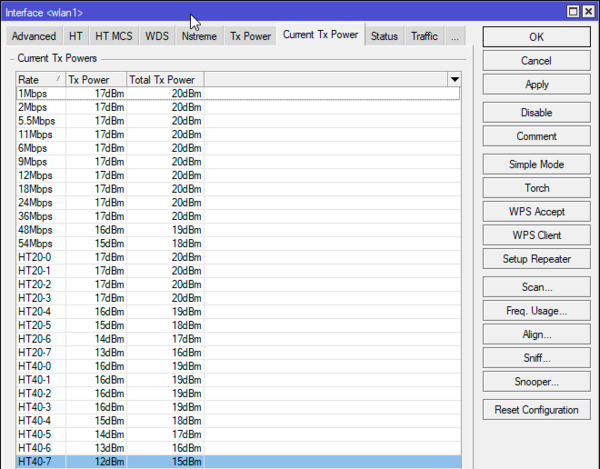

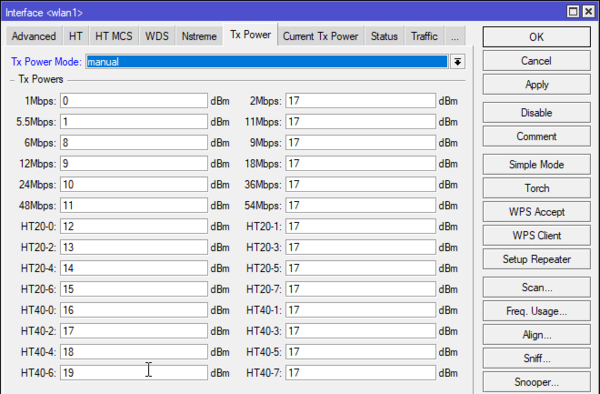

Следующие две закладки, которые нельзя рассматривать отдельно друг от друга - это Tx Power и Current Tx Power. Первая из них управляет мощностью передатчика, вторая показывает реальную излучаемую мощность для разных канальных скоростей. Напомним, что предельно допустимая мощность в России составляет 100 мВт (20 dBm) для диапазона 2,4 ГГц и 200 мВт (23 dBm) для диапазона 5 ГГц.

При установке Tx Power Mode в default устройство применит заранее заданные значения мощностей передатчика, специально подобранные для используемого чипа. Если Frequency Mode было выставлено в regulatory-domain, то произойдет ограничение мощности согласно региональным стандартам.

Обратите

внимание на следующий момент - для высоких канальных скоростей точка

доступа снижает излучаемую мощность. Это может показаться странным, но

вспомните, о чем мы говорили выше: высокие скорости подразумевают более

сложную модуляцию и более требовательны к соотношению сигнал/шум. Если

приемник точки не обладает необходимой чувствительностью, то мощность на

высоких скоростях следует снизить, чтобы ограничить зону

распространения зоной уверенного приема. В противном случае стабильной

связи достигнуть не удастся.

Обратите

внимание на следующий момент - для высоких канальных скоростей точка

доступа снижает излучаемую мощность. Это может показаться странным, но

вспомните, о чем мы говорили выше: высокие скорости подразумевают более

сложную модуляцию и более требовательны к соотношению сигнал/шум. Если

приемник точки не обладает необходимой чувствительностью, то мощность на

высоких скоростях следует снизить, чтобы ограничить зону

распространения зоной уверенного приема. В противном случае стабильной

связи достигнуть не удастся.

Отсюда же проистекает рекомендация снижать мощность точки доступа для обеспечения лучшего качества работы сети. И, наоборот, увеличение мощности точки может только ухудшить ситуацию. Дело в том, что параметры связи задает клиентское устройство, а не точка доступа. И если клиент видит хороший уровень сигнала от точки, то он выберет режим с высокой канальной скоростью, но в тоже время ни его передатчик, ни приемник точки не смогут обеспечить требуемого соотношения сигнал/шум и такая связь будет нестабильной. Внешне это будет проявляться как хороший уровень приема и высокая канальная скорость в свойствах соединения, но стабильной связи при этом не будет.

При сочетании Tx Power Mode - default и Frequency Mode - manual-txpower ограничения мощности производиться не будет, такой режим работы допускать не следует. Как видно ниже, в отдельных режимах излучаемая мощность точки составит 22 dBm или 158 мВт, что в полтора раза превышает допустимую норму.

Режим Tx Power Mode - all rates fixed подразумевает единую мощность для всех скоростей, которая задается пользователем вручную.

Данный режим имеет свои особенности, которые зависят от числа высокочастотных каналов (антенн), используемая нами hAP имеет два таких канала. В N-режиме точка доступа увеличивает излучаемую мощность на 3 dBm при двух каналах и на 5 dBm при трех. Поэтому на скриншоте выше мы установили мощность передатчика в 17 dBm, что будет соответствовать излучаемой мощности 20 dBm.

В AC-режиме точка наоборот будет снижать мощность на 3, 5 и 6 dBm при двух, трех и четырех каналах передачи, поэтому излучаемая мощность всегда будет равна заданной в параметре Tx Power.

При выборе Tx Power Mode - manual вы можете выставить мощность для каждого режима передачи самостоятельно, при этом не забывайте о том, что было сказано выше и не забывайте контролировать реальную излучаемую мощность на закладке Current Tx Power.

На закладке Status можно увидеть реальные параметры работы точки доступа. Channel показывает частоту и режим работы, ниже можно увидеть количество клиентов. Overall Tx CCQ

- средний уровень качества канала на передачу, в данном случае

выводится усредненное значение по всем клиентам. Noise Floor - уровень

шума на данной частоте, нормальным считается значение от -95 dB и ниже. Если значение шума превышает -90 dB, то следует сменить частоту или уменьшить ширину канала.

На закладке Status можно увидеть реальные параметры работы точки доступа. Channel показывает частоту и режим работы, ниже можно увидеть количество клиентов. Overall Tx CCQ

- средний уровень качества канала на передачу, в данном случае

выводится усредненное значение по всем клиентам. Noise Floor - уровень

шума на данной частоте, нормальным считается значение от -95 dB и ниже. Если значение шума превышает -90 dB, то следует сменить частоту или уменьшить ширину канала.